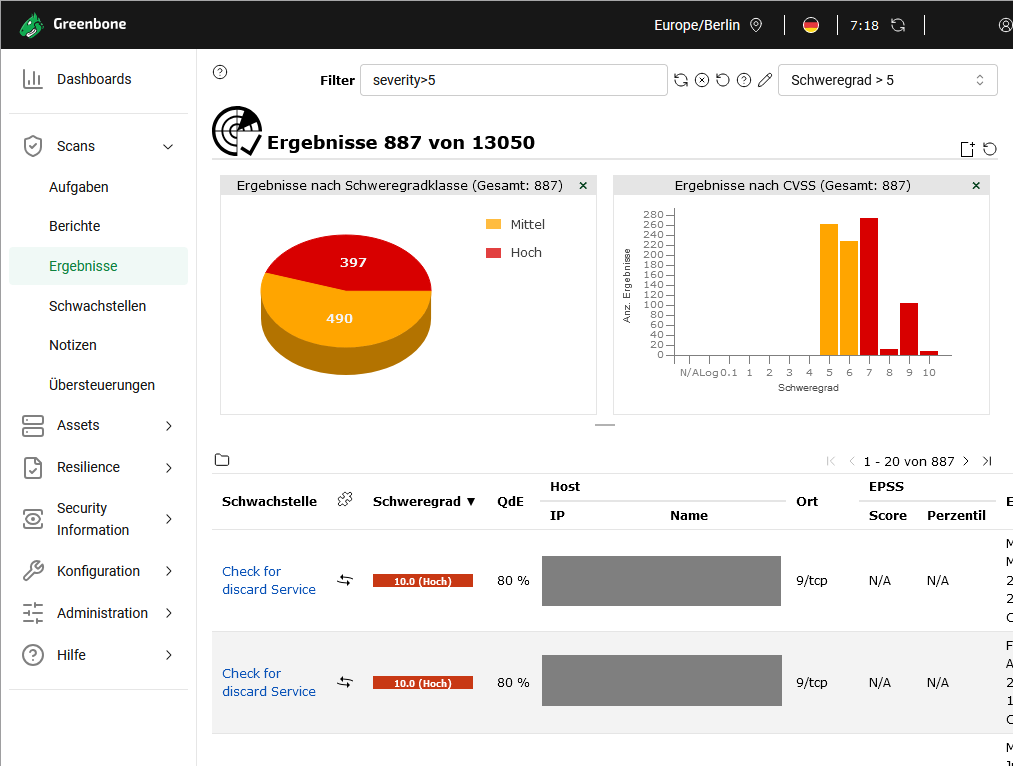

Stärken Sie Ihre Cybersicherheit mit fortschrittlicher Schwachstellenerkennung

In der heutigen vernetzten Welt ist die Sicherheit Ihrer Unternehmensdaten von höchster Bedeutung. Unser Consulting Service deckt verborgene Risiken auf und schützt Ihr digitales Vermögen.

Jetzt starten